Segurança 5G

Juntos, levamos a segurança 5G a um novo patamar.

Pule para o seguinte: Segurança gNB , Segurança 5G NSA , Segurança Open RAN ,

Inteligência RAN segura , Segurança de rede core, Cloudificação segura aberta.

Forneça 5G totalmente seguro com soluções de rede inteligentes da VIAVI. Em NSA, SA e O-RAN

O crime cibernético custará às empresas em todo o mundo cerca de US$ 10,5 trilhões anualmente até 2025, um aumento em relação aos US$ 3 trilhões em 2015.

Existirão novos serviços em redes 5G, bem como a enorme variação de tecnologias novas e legadas que serão conectadas a essas redes.

Quando implantar redes 5G, seja NSA, SA ou com base nas especificações O-RAN, você precisa garantir que a rede não esteja apenas funcionando com a máxima eficiência, mas que seja altamente segura.

Teste de segurança de estações base 5G (gNodeBs – gNBs)

A primeira etapa para proteger uma rede 5G é testar adequadamente as estações base gNodeB para confirmar que estão seguras e executar os protocolos definidos pelos padrões 3GPP.

Quando configurar gNBs, o hardware precisa ser validado para garantir que os invasores não possam modificar as definições ou configurações de software por meio de acesso local ou remoto. Os gNBs também precisam ser testados para garantir sua resistência a ataques físicos. Os dados do plano do usuário e os dados do plano de controle, em particular, não são criptografados no gNB, portanto, devem ser mantidos protegidos.

Os protocolos de segurança relacionados ao gNB incluem a cifragem de dados de usuário e sinalização à medida que eles se deslocam entre um dispositivo de usuário (UD) e a estação base. O 5G suporta uma função de gerenciamento de acesso e mobilidade (AMF) exclusiva que opera como ponto de acesso ao core 5G, ativando os algoritmos de proteção de integridade e criptografia NAS que protegem os dados de usuários e sinalização. Processos de autenticação como a função de âncora de segurança (SEAF), que também é nova no 5G e lida com a autenticação entre um dispositivo de usuário e a rede, também devem ser testados para garantir que apenas dispositivos verificados acessem a rede.

Ameaças de RAN

A negação de serviço distribuído (DDoS) é uma das formas mais antigas de ataque cibernético, tendo o primeiro ataque sido relatado em 1996. Apesar disso, os ataques DDoS estão se tornando mais sofisticados e mais poderosos a cada ano, além de muito mais diversificados em natureza e motivação. Embora a DDoS tenha tradicionalmente visado a disponibilidade de serviços, as ameaças cibernéticas modernas podem incluir ataques de DDoS como parte de um “kit de violações” com o objetivo de se infiltrar em uma rede 5G e visar seus dados.

Os ataques de downgrade buscam forçar as conexões a caírem para um padrão mais antigo e menos seguro, aproveitando-se das vulnerabilidades. No 5G, um ataque de downgrade pode ser usado para contornar a versão 15 do 3GPP (o primeiro padrão 5G) que protege os dispositivos 5G contra roubo de IMSI (ID de assinante). Como a captura de IMSI ainda é possível em redes LTE, um ataque de downgrade pode implantar uma estação base falsa para roubar a identidade do usuário de um dispositivo 5G.

O Man-in-the-middle (MITM) é uma técnica de crime cibernético mais antiga que tem um amplo range de usos e objetivos atualmente. Os criminosos interceptam o tráfego entre a vítima e o host da rede para roubar informações, espionar comunicações ou corromper dados. Embora os ataques MiTM sejam mais comumente realizados por meio de redes cabeadas ou Wi-Fi, também é possível por meio de estações base. Os protocolos de autenticação (AKA) são projetados para evitá-los, mas falhas nesses acordos são comuns.

A complexidade da arquitetura de rede 5G não apenas aumenta a área de superfície para possíveis ataques, como também as chances de configuração incorreta da rede. Esse risco aumenta à medida que o mercado começa a adotar redes core 5G e Open RAN. Configurações incorretas podem não apenas reduzir o desempenho da rede, como também abrir vulnerabilidades de segurança.

Fuzzing é um processo automatizado usado para encontrar vulnerabilidades em protocolos de rede. É frequentemente usado por equipes de desenvolvimento para testar ciclos e envolve o envio de entradas aleatórias para a rede em uma tentativa de causar uma falha ou erro. Os agentes de ameaças podem usar o mesmo processo para encontrar vulnerabilidades de dia zero.

Desafios de segurança de 5G não autônomo

Em redes não autônomas (NSA), o node LTE (eNB) funciona como uma estação base mestre, enquanto a 5G (gNB) atua como uma estação servidora. Esse processo é conhecido como conectividade dupla e permite a ocorrência simultânea de conexões 4G e 5G. No gNB ocorre a descriptografia de dados do usuário, pois dados normais, mas não criptografados (de texto claro), estão disponíveis no eNB, o que significa que devem ser protegidos contra ameaças.

O compartilhamento de espectro dinâmico permite esse uso paralelo de frequências LTE e 5G, divide os pacotes em fatias e os entrega na mesma largura de banda. No caso de um ataque cibernético, os operadores podem separar os nodes afetados para limitar o ataque. Isso requer monitoramento atento da rede para identificar ameaças e, à medida que mais antenas de curto range 5G são adicionadas à rede, pontos de entrada crescentes aumentam o nível de risco.

Teste da segurança da arquitetura Open RAN

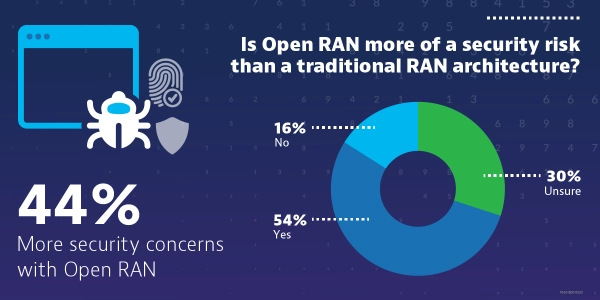

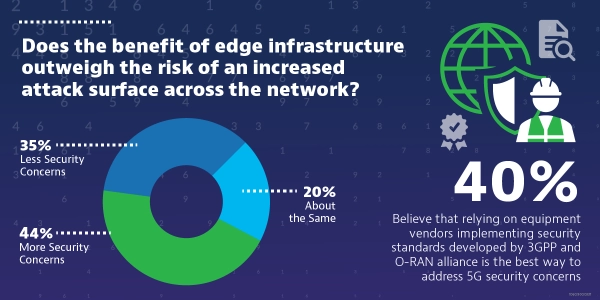

A Open RAN é uma evolução importante nas redes de rádio, impedindo o bloqueio de fornecedores e resultando em um ecossistema mais aberto e voltado para o desempenho. No entanto, a configuração e a integração dessas redes são muitas vezes mais complexas, por isso é vital realizar testes completos da rede.

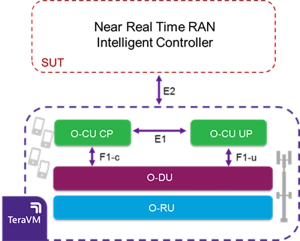

A Open RAN usa interfaces exclusivas que se aplicam aos componentes divididos da rede O-RAN. A interface F1 se aplica a implementações de DU-CU divididas, enquanto o E1 é para diferentes componentes CU-CP/UP. Os padrões de ambos são definidos pelo 3GPP e abrangem confidencialidade, integridade e proteção contra repetição, por isso é importante auditar a rede para garantir que essas interfaces atendam aos padrões do 3GPP.

Outras considerações de segurança para Open RAN são:

Construir redes desagregadas requer testes de vários fornecedores e um ciclo de testes abrangente, incluindo validação de laboratório, implantação em campo e garantia de rede. A VIAVI é especialista nesse campo e criou o primeiro conjunto de testes do mercado para especificações O-RAN.

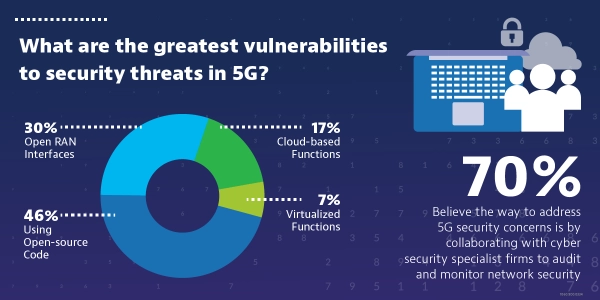

Embora inestimável para as equipes de desenvolvimento modernas, o software de código aberto apresenta um risco de segurança, pois as vulnerabilidades são comuns. Na verdade, 65% dos profissionais de telecom acreditam que é o maior risco de segurança para as redes 5G. Qualquer software de código aberto usado na rede precisa ser completamente auditado para encontrar e corrigir quaisquer possíveis vulnerabilidades.

Segurança RIC

Um controlador inteligente de RAN (RIC) é nativo da nuvem e um componente central de uma rede de rádio aberta e virtualizada. Ele suporta a interoperabilidade de diferentes componentes dentro de uma O-RAN e toma decisões inteligentes para otimizar seu desempenho. Como as mensagens que chegam ao RIC precisam passar pela interface E2, testar o RIC muitas vezes requer uma rede emulada. O TeraVM da VIAVI emula a RAN e seus cenários de tráfego para testar totalmente o RIC e identificar vulnerabilidades de segurança antes da implementação em um ambiente ao vivo.

xApps e rApps – x/rApps são uma parte essencial do RIC e garantem uma automação de rede tranquila em tempo real. No entanto, como eles são desenvolvidos por terceiros, o risco de aplicativos maliciosos que infectam ou comprometem a rede é alto. É importante auditar e testar esses aplicativos antes de integrá-los ao RIC.

A autenticação mútua (ou confiança zero) é usada no RIC para proteger contra violações e componentes maliciosos, mas isso deve ser testado para confirmar se os processos de autenticação estão bloqueando corretamente o tráfego malicioso.

Proteção da rede core

O core do 5G utiliza uma arquitetura baseada em serviço, onde dados e funcionalidades são entregues por meio de uma variedade de funções de rede (NF) conectadas. O 3GPP define essas funções, com cada NF tendo a autorização para acessar uns aos outros por meio de autenticação mútua, apoiando a confidencialidade e a integridade da rede.

A Função de Repositório de Rede (NRF) essencialmente abriga todas as funções NF na rede; isso também é protegido por meio de autenticação mútua. A função de exposição de rede (NEF) suporta acesso seguro aos serviços e recursos expostos da rede, permitindo que terceiros acessem a rede com segurança. Naturalmente, essas funções precisam ser totalmente protegidas e testadas para garantir que apenas o acesso autorizado seja dado à rede.

O proxy de proteção de borda de segurança (SEPP) é fundamental para proteger a rede core 5G. O SEPP protege o tráfego do plano de controle trocado entre diferentes redes. Ele atua como um gateway de segurança para a rede doméstica, realizando filtragem de mensagens, policiamento e ocultação de topologia. O TeraVM 5G Core Test da VIAVI emula milhares de estações base e milhões de equipamentos de usuário (EUs) para testar totalmente o estresse do Core 5G. Ele suporta integralmente interfaces 3GPP para que possa ser usado para garantir a segurança e a conformidade dos serviços 5G Core.

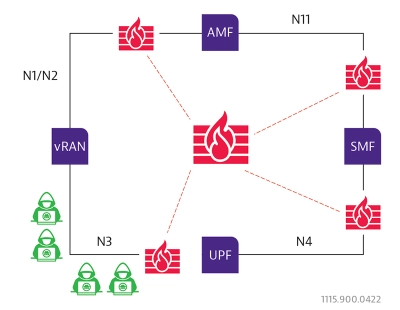

Firewalls de última geração

Manter o tráfego malicioso fora da rede core – uma das formas mais fáceis de mitigação é diferenciar entre tráfego bom e prejudicial. A maneira de fazer isso é usando um firewall.

Inserindo firewalls no N1/N2. As interfaces N3, N4 e N11 podem ser interceptadas e removidas antes de avançar na rede core.

Leia mais sobre essa solução de cibersegurança para 5G aqui.

Criptografia pós-quântica

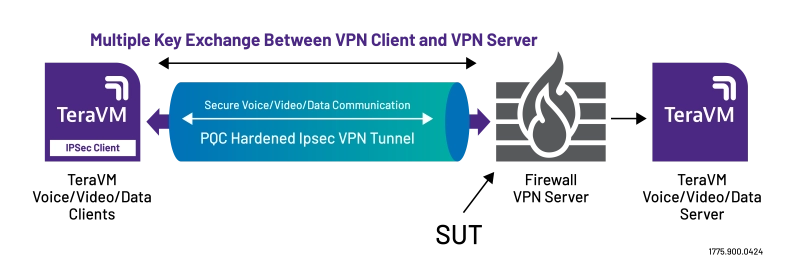

A TeraVM testa o NGFW há mais de uma década e introduziu o teste de criptografia pós-quântica para permitir que algoritmos pós-quânticos, conforme definido nos envios NIST 3 e NIST 4, sejam usados com a emulação de cliente TeraVM IKE/IPSec para:

- Comparar o desempenho de dispositivos Enterprise, redes de entrega de conteúdo, endpoints que iniciam ou terminam o tráfego IPSec usando criptografia de criptografia pós-quântica

- Ajudar a avaliar o impacto do desempenho dos principais KPIs – throughput, rate de CPS em relação a um novo Gateway IPSec habilitado para sistema criptográfico Post Quantum (PQC)

- Testar trocas de chaves múltiplas e grandes, conforme descrito em RFC9370 e RFC 9242

A nuvem, virtualização e fatiamento de rede

As redes 5G são muito mais digitalizadas do que as gerações anteriores – virtualização, hospedagem em nuvem e novos serviços como fatiamento de rede tornam as redes menos centralizadas e mais orientadas por software do que nunca. Isso tem implicações de segurança nunca vistas antes na LTE, portanto, o teste precisa ser uma prioridade para identificar possíveis vulnerabilidades.

Embora a virtualização da borda, do core 5G e da RAN dê às operadoras mais flexibilidade ao construir redes, ela envolve várias partes diferentes no processo de desenvolvimento. Isso resulta em mais pontos de entrada e maiores chances de erros de configuração.

À medida que cada vez mais CSPs optam por hospedar suas redes core 5G na nuvem pública, é crucial ter segurança adequada para responder pelo aumento nos pontos de entrada. As implantações de nuvem 5G usam uma arquitetura de confiança zero (ZTA) construída em torno de autenticação, monitoramento e detecção e resposta a ameaças.

O 5G também introduziu a capacidade de fatiar a rede, sobrepondo várias redes virtuais em combinação com funções de rede virtual (VNF) para provisionar com precisão a capacidade necessária para serviços selecionados. Essa funcionalidade é relativamente nova no mercado e abre novos riscos, como criminosos cibernéticos que visam uma fatia ou host de rede específico. À medida que a fatia de rede se torna mais comum, isso deve ser testado adequadamente para identificar vulnerabilidades.

Como podemos ajudar?

A VIAVI tem um portfólio completo, que abrange testes robustos, verificação e garantia, e soluções para todos os aspectos da rede 5G.

O TeraVM da VIAVI pode testar completamente os elementos de teste de estresse da rede 5G, emulando o restante da rede, incluindo milhares de estações base e milhões de EUs.

Literatura

Pôsteres

Artigos técnicos e livros

Queremos ajudar

Estamos aqui para ajudar no seu futuro.