5G 安全性

我们共同将 5G 安全提升到一个新的水平。

跳至以下内容:gNB 安全性、5G NSA 安全性、Open RAN 安全性,

安全 RAN 智能、核心网络安全性、开放安全云化。

利用 VIAVI 的智能网络解决方案提供完全安全的 5G。跨 NSA、SA 和 O-RAN

据估计,到 2025 年,网络犯罪每年给全球企业造成的损失将从 2015 年的 3 万亿美元上升到 10.5 万亿美元。

新服务将存在于 5G 网络上,并且连接到这些网络的新技术与传统技术存在巨大差异。

当部署 5G 网络时,无论是 NSA、SA 还是基于 O-RAN 规范,您都需要确保网络不仅以最高效率运行,而且高度安全。

测试 5G 基站的安全性 (gNodeB - gNB)

保护 5G 网络的第一步是充分测试 gNodeB 基站,以确认它们是安全的,并执行 3GPP 标准设定的协议。

在设置和配置 gNB 时,需要对硬件进行验证,以确保攻击者无法通过本地或远程访问修改设置或软件配置。还需要对 gNB 进行测试,以确保它们能够抵抗物理攻击。特别是,用户平面数据和控制平面数据在 gNB 中没有加密,因此必须保持安全。

与 gNB 相关的安全协议包括加密用户和信令数据,因为它在用户设备 (UD) 和基站之间传输。5G 支持独特的接入和移动性管理功能 (AMF),该功能作为 5G 核心的接入点,激活保护用户和信令数据的 NAS 加密和完整性保护算法。安全锚功能 (SEAF) 也是 5G 的新功能,用于处理用户设备和网络之间的身份验证,也必须对其进行测试,以确保只有经过审查的设备才能访问网络。

RAN 威胁

分布式拒绝服务 (DDoS) 是最古老的网络攻击形式之一,首次报道的这种攻击发生在 1996 年。尽管如此,DDoS 攻击每年都变得越来越复杂、越来越强大,在性质和动机上也更加多样化。虽然 DDoS 传统上以服务的可用性为目标,但现代网络威胁可能包括 DDoS 攻击,作为旨在渗透 5G 网络并以其数据为目标的“入侵工具包”的一部分。

降级攻击试图迫使连接降级到较旧的、不太安全的标准,以利用漏洞。在 5G 中,降级攻击可以用来绕过 3GPP 版本 15(第一个 5G 标准),该版本保护 5G 设备免受 IMSI(用户 ID)盗窃。由于在 LTE 网络中仍然可以捕获 IMSI,降级攻击可以部署伪基站来窃取 5G 设备的用户身份。

中间人 (MITM) 是一种更古老的网络犯罪技术,在当今有着广泛的用途和目标。不良行为者拦截受害者和网络主机之间的流量,以窃取信息、窥探通信或破坏数据。虽然 MITM 攻击通常通过有线网络或 WI-FI 进行,但也可能通过基站进行。身份验证协议 (AKA) 旨在防止这种情况,但这些协议中的缺陷是常见的。

5G 网络架构的复杂性不仅增加了潜在攻击的表面积,还增加了网络错误配置的机会。随着行业开始采用 5G 核心网络和开放式 RAN,这种风险只会越来越大。错误配置不仅会降低网络性能,还会暴露安全漏洞。

模糊化是一个自动过程,用于查找网络协议中的漏洞。它经常被开发团队用于测试周期,包括向网络发送随机输入,试图引起崩溃或错误。威胁参与者可以使用相同的流程来查找零日漏洞。

5G NSA 安全挑战

在非独立组网 (NSA) 中,LTE节点 (eNB) 充当主基站,而 5G (gNB) 充当服务站。这被称为双连接,可以同时实现 4G 和 5G 连接。用户数据解密在 gNB 中正常进行,但是在 eNB 中可以获得未加密(明文)数据,这意味着必须保护它免受威胁。

动态频谱共享实现了 LTE 和 5G 频率的并行使用,它将数据包分解为切片,并在相同的带宽上传输。在发生网络攻击时,运营商可以对受影响的节点进行分区,以限制攻击。这需要密切监控网络以识别威胁,随着越来越多的 5G 短程天线被添加到网络中,不断增加的接入点增加了风险水平。

测试开放式 RAN 架构的安全性

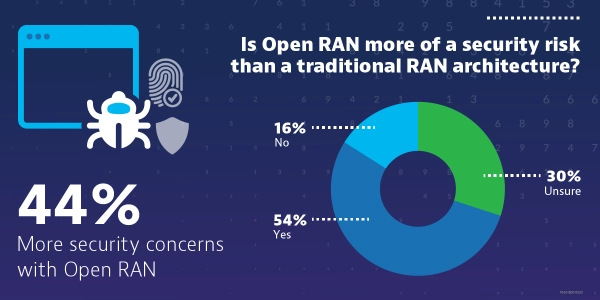

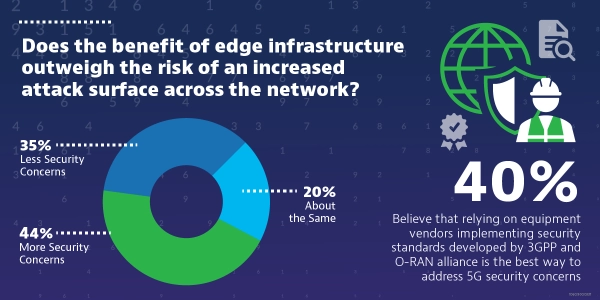

开放式 RAN 是无线网络的一项重要发展,可防止供应商锁定,并形成更加开放、性能驱动的生态系统。然而,这些网络的设置和集成往往更加复杂,因此对网络进行全面测试至关重要。

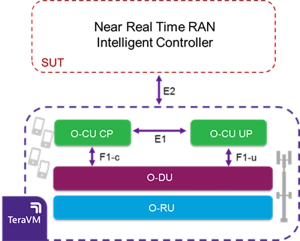

开放式 RAN 使用适用于 O-RAN 网络的拆分组件的独特接口。F1 接口适用于拆分 DU-CU 实施,而 E1 适用于不同的 CU-CP/UP 组件。这两种接口的标准均由 3GPP 定义,涵盖机密性、完整性和重放保护,因此审计网络以确保这些接口符合 3GPP 标准非常重要。

开放式 RAN 的其他安全注意事项包括:

构建分散网络需要多供应商测试和全面的测试周期,包括实验室验证、现场部署和网络保障。VIAVI 是这一领域的专家,创建了业界首个针对 O-RAN 规范的测试套件。

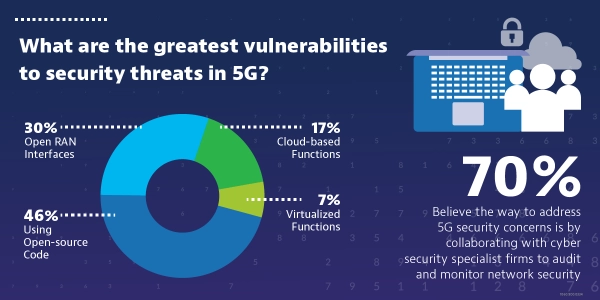

虽然对现代开发团队来说非常宝贵,但开源软件确实存在安全风险,因为漏洞很常见。事实上,65% 的电信专业人士认为这是 5G 网络的最大安全风险。网络上使用的任何开源软件都需要经过彻底的审计,以发现并修复任何潜在的漏洞。

RIC 安全性

RAN智能控制器 (RIC) 是开放式虚拟无线电网络的核心组件。它支持 O-RAN 中不同组件的互操作性,并做出智能决策以优化其性能。由于进入 RIC 的报文需要通过 E2 接口,因此测试 RIC 通常需要一个仿真网络。VIAVI TeraVM 模拟 RAN 及其流量场景,对 RIC 进行全面的压力测试,并在实际环境中实施之前识别安全漏洞。

xApps 和 rApps - x/rApps 是 RIC 的重要组成部分,可确保实时实现顺畅的网络自动化。然而,由于这些应用程序是由第三方开发的,感染或危害网络的恶意应用程序的风险很高。在将这些应用程序集成到 RIC 之前,对其进行审计和测试非常重要。

RIC 中使用相互身份验证(或零信任)来防范违规和恶意组件,但必须对此进行测试,以确认身份验证过程是否正确阻止恶意流量。

保护核心网络

5G 核心采用基于服务的架构,其中数据和功能通过一系列互联网络功能 (NF) 交付。3GPP 定义了这些功能,每个 NF 都有权通过相互身份验证来访问彼此,从而支持网络的机密性和完整性。

网络存储功能 (NRF) 实质上容纳了网络中的所有 NF 功能,这也通过相互身份验证来保护。网络开放功能 (NEF) 支持对网络开放服务和功能的安全访问,安全地允许第三方访问网络。当然,这些功能需要得到充分的保护和测试,以确保只有经过授权的用户才能访问网络。

安全边缘保护代理 (SEPP) 是保护 5G 核心网络的关键。SEPP 保护不同网络之间交换的控制平面流量。它充当家庭网络的安全网关,执行报文过滤、监管和拓扑隐藏。VIAVI TeraVM 5G 核心测试模拟数千个基站和数百万个 UE,对 5G 核心进行全面压力测试。它完全支持 3GPP 接口,因此可用于确保 5G 核心服务的安全性和合规性。

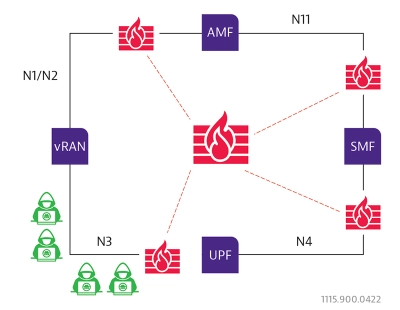

下一代防火墙

将恶意流量阻挡在核心网络之外 - 最简单的缓解方式之一是区分良好流量和有害流量。实现这一点的方法是使用防火墙。

通过在 N1/N2、N3、N4 和 N11 接口上插入防火墙,恶意流量可以在进入核心网络之前被拦截和移除。

点击此处阅读有关 5G 网络安全解决方案的更多信息。

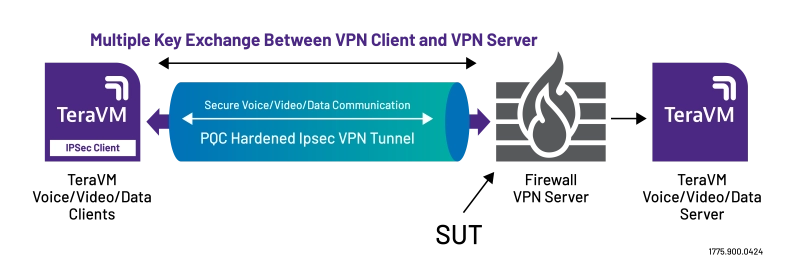

后量子密码学

十多年来,TeraVM 一直在测试 NGFW,并且已经引入了后量子密码学测试,允许将 NIST 3 和 NIST 4 提交中定义的后量子算法与 TeraVM IKE/IPSec 客户端仿真配合使用,以便:

- 使用后量子密码学加密对企业设备、内容交付网络、启动或终止 IPSec 流量的端点进行基准测试

- 帮助评估关键 KPI(吞吐量、CPS 速率)对启用新的后量子加密系统 (PQC) 的 IPSec 网关的性能影响

- 测试 RFC9370 和 RFC 9242 中所述的多个大型关键交换机

云、虚拟化和网络切片

与前几代网络相比,5G 网络的数字化程度要高得多 - 虚拟化、云托管和网络切片等新服务使网络变得比以往任何时候都不那么集中,更多地以软件为主导。这在 LTE 中具有前所未有的安全隐患,因此测试需要成为识别潜在漏洞的优先事项。

边缘、5G 核心和 RAN 的虚拟化虽然在建设网络时给运营商带来了更大的灵活性,但在开发过程中涉及到无数不同的各方。这会导致更多的入口点和更高的错误配置几率。

随着越来越多的 CSP 选择在公共云上托管其 5G 核心网络,拥有足够的安全性来应对入口点的增加至关重要。5G 云部署使用围绕身份验证、监控和威胁检测及响应构建的零信任架构 (ZTA)。

5G 还引入了网络切片的能力,结合虚拟网络功能 (VNF) 覆盖多个虚拟网络,以准确地为选定的服务提供所需的容量。这一功能在行业中相对较新,并会带来新的风险,例如针对特定网络切片或主机的网络犯罪。随着网络切片变得越来越普遍,必须对其进行充分测试以发现漏洞。

我们能提供什么帮助?

VIAVI 拥有端到端的产品组合,包括强大的测试、验证和保证,以及面向 5G 网络各个方面的解决方案。

VIAVI TeraVM 可以通过模拟网络的其余部分(包括数千个基站和数百万个 UE),对 5G 网络的元素进行彻底的压力测试。

我们倾力相助

我们倾力相助,为您获得成功加油。